문제 페이지에 접속하면 아래와 같은 이미지를 볼 수 있다.

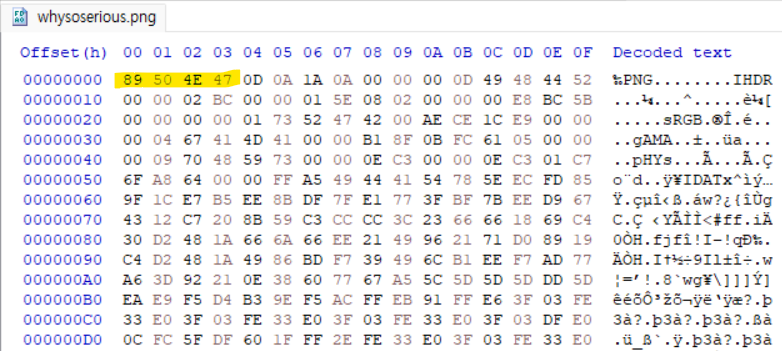

우선 사진을 다운로드 받아보니 png 형태로 저장이 되었다.

HxD에서 파일을 열어보았는데 png 확장자의 header 시그니처인 89 50 4E 47로 시작하고 있는 것을 알 수 있다.

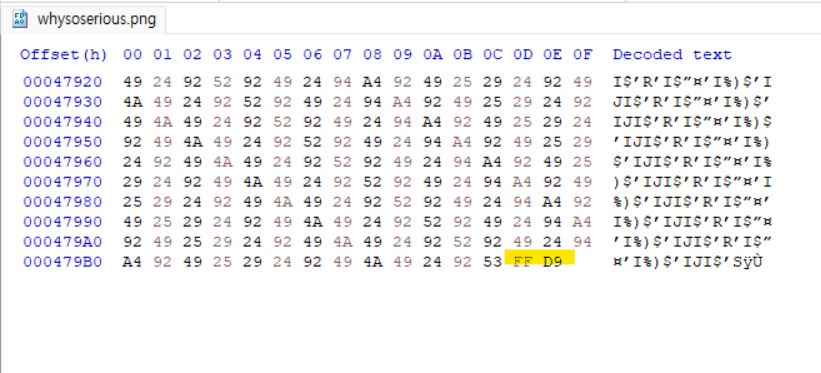

끝부분도 확인해보았는데, 'IEND'로 끝나는 png의 특징이 보이지 않았고 jpg의 footer 시그니처인 FF D9로 끝나고 있었다.

png 시그니처로 시작하지만 jpg 시그니처로 끝나는 것을 보아, 두 이미지 파일이 합쳐져있는 형태라는 것을 유추할 수 있다.

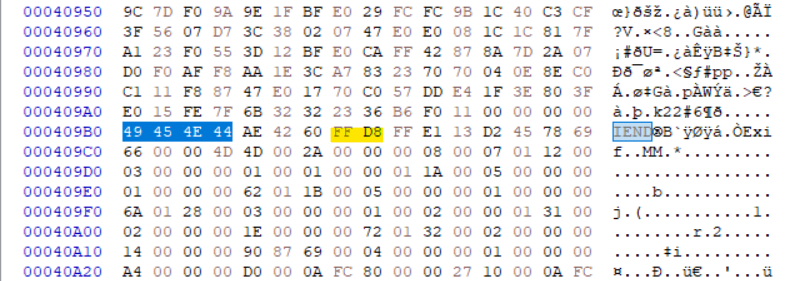

검색 기능으로 'IEND'를 검색하여 png 파일의 끝부분을 찾아냈다. 그 옆에는 jpg 헤더 시그니처인 FF D8도 확인할 수 있었다.

jpg 파일만 따로 얻어내기 위해 FF D8 부분부터 FF D9까지 복사해 새 파일에 저장해주었다.

이후 확장자를 jpg로 변경해주면 키 번호가 적혀있는 이미지 파일을 얻을 수 있다.

파일의 헤더와 푸터 시그니처를 기반으로 카빙을 하는 문제였다.

'Wargame > Forensics' 카테고리의 다른 글

| [xcz.kr] Prob 13 - Network Recovery (0) | 2024.05.18 |

|---|---|

| [Dreamhack] Forensics - Enc-JPG (0) | 2024.03.08 |

| [드림핵] forensics - lolololologfile (0) | 2023.10.13 |

| [써니나타스] Forensics 포렌식 18번 문제 풀이 (0) | 2023.09.23 |